1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

244

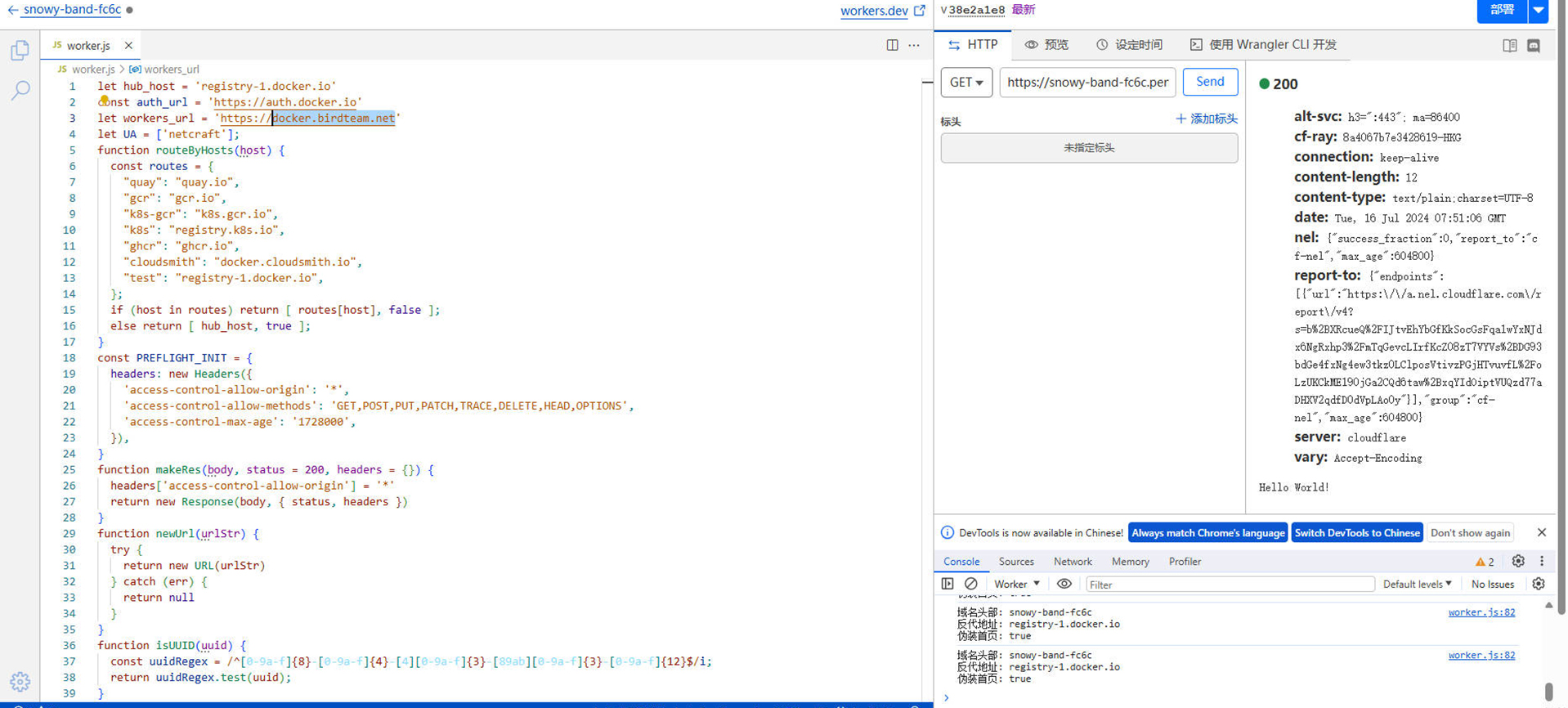

| let hub_host = 'registry-1.docker.io'

const auth_url = 'https://auth.docker.io'

let workers_url = 'https://docker.birdteam.net'

let UA = ['netcraft'];

function routeByHosts(host) {

const routes = {

"quay": "quay.io",

"gcr": "gcr.io",

"k8s-gcr": "k8s.gcr.io",

"k8s": "registry.k8s.io",

"ghcr": "ghcr.io",

"cloudsmith": "docker.cloudsmith.io",

"test": "registry-1.docker.io",

};

if (host in routes) return [ routes[host], false ];

else return [ hub_host, true ];

}

const PREFLIGHT_INIT = {

headers: new Headers({

'access-control-allow-origin': '*',

'access-control-allow-methods': 'GET,POST,PUT,PATCH,TRACE,DELETE,HEAD,OPTIONS',

'access-control-max-age': '1728000',

}),

}

function makeRes(body, status = 200, headers = {}) {

headers['access-control-allow-origin'] = '*'

return new Response(body, { status, headers })

}

function newUrl(urlStr) {

try {

return new URL(urlStr)

} catch (err) {

return null

}

}

function isUUID(uuid) {

const uuidRegex = /^[0-9a-f]{8}-[0-9a-f]{4}-[4][0-9a-f]{3}-[89ab][0-9a-f]{3}-[0-9a-f]{12}$/i;

return uuidRegex.test(uuid);

}

async function nginx() {

const text = `

<!DOCTYPE html>

<html>

<head>

<title>Welcome to nginx!</title>

<style>

body {

width: 35em;

margin: 0 auto;

font-family: Tahoma, Verdana, Arial, sans-serif;

}

</style>

</head>

<body>

<h1>Welcome to nginx!</h1>

<p>If you see this page, the nginx web server is successfully installed and

working. Further configuration is required.</p>

<p>For online documentation and support please refer to

<a href="http://nginx.org/">nginx.org</a>.<br/>

Commercial support is available at

<a href="http://nginx.com/">nginx.com</a>.</p>

<p><em>Thank you for using nginx.</em></p>

</body>

</html>

`

return text ;

}

export default {

async fetch(request, env, ctx) {

const getReqHeader = (key) => request.headers.get(key);

let url = new URL(request.url);

const userAgentHeader = request.headers.get('User-Agent');

const userAgent = userAgentHeader ? userAgentHeader.toLowerCase() : "null";

if (env.UA) UA = UA.concat(await ADD(env.UA));

workers_url = `https://${url.hostname}`;

const pathname = url.pathname;

const hostname = url.searchParams.get('hubhost') || url.hostname;

const hostTop = hostname.split('.')[0];

const checkHost = routeByHosts(hostTop);

hub_host = checkHost[0];

const fakePage = checkHost[1];

console.log(`域名头部: ${hostTop}\n反代地址: ${hub_host}\n伪装首页: ${fakePage}`);

const isUuid = isUUID(pathname.split('/')[1].split('/')[0]);

if (UA.some(fxxk => userAgent.includes(fxxk)) && UA.length > 0){

return new Response(await nginx(), {

headers: {

'Content-Type': 'text/html; charset=UTF-8',

},

});

}

const conditions = [

isUuid,

pathname.includes('/_'),

pathname.includes('/r'),

pathname.includes('/v2/user'),

pathname.includes('/v2/orgs'),

pathname.includes('/v2/_catalog'),

pathname.includes('/v2/categories'),

pathname.includes('/v2/feature-flags'),

pathname.includes('search'),

pathname.includes('source'),

pathname === '/',

pathname === '/favicon.ico',

pathname === '/auth/profile',

];

if (conditions.some(condition => condition) && (fakePage === true || hostTop == 'docker')) {

if (env.URL302){

return Response.redirect(env.URL302, 302);

} else if (env.URL){

if (env.URL.toLowerCase() == 'nginx'){

return new Response(await nginx(), {

headers: {

'Content-Type': 'text/html; charset=UTF-8',

},

});

} else return fetch(new Request(env.URL, request));

}

const newUrl = new URL("https://registry.hub.docker.com" + pathname + url.search);

const headers = new Headers(request.headers);

headers.set('Host', 'registry.hub.docker.com');

const newRequest = new Request(newUrl, {

method: request.method,

headers: headers,

body: request.method !== 'GET' && request.method !== 'HEAD' ? await request.blob() : null,

redirect: 'follow'

});

return fetch(newRequest);

}

if (!/%2F/.test(url.search) && /%3A/.test(url.toString())) {

let modifiedUrl = url.toString().replace(/%3A(?=.*?&)/, '%3Alibrary%2F');

url = new URL(modifiedUrl);

console.log(`handle_url: ${url}`)

}

if (url.pathname.includes('/token')) {

let token_parameter = {

headers: {

'Host': 'auth.docker.io',

'User-Agent': getReqHeader("User-Agent"),

'Accept': getReqHeader("Accept"),

'Accept-Language': getReqHeader("Accept-Language"),

'Accept-Encoding': getReqHeader("Accept-Encoding"),

'Connection': 'keep-alive',

'Cache-Control': 'max-age=0'

}

};

let token_url = auth_url + url.pathname + url.search

return fetch(new Request(token_url, request), token_parameter)

}

if (/^\/v2\/[^/]+\/[^/]+\/[^/]+$/.test(url.pathname) && !/^\/v2\/library/.test(url.pathname)) {

url.pathname = url.pathname.replace(/\/v2\//, '/v2/library/');

console.log(`modified_url: ${url.pathname}`)

}

url.hostname = hub_host;

let parameter = {

headers: {

'Host': hub_host,

'User-Agent': getReqHeader("User-Agent"),

'Accept': getReqHeader("Accept"),

'Accept-Language': getReqHeader("Accept-Language"),

'Accept-Encoding': getReqHeader("Accept-Encoding"),

'Connection': 'keep-alive',

'Cache-Control': 'max-age=0'

},

cacheTtl: 3600

};

if (request.headers.has("Authorization")) {

parameter.headers.Authorization = getReqHeader("Authorization");

}

let original_response = await fetch(new Request(url, request), parameter)

let original_response_clone = original_response.clone();

let original_text = original_response_clone.body;

let response_headers = original_response.headers;

let new_response_headers = new Headers(response_headers);

let status = original_response.status;

if (new_response_headers.get("Www-Authenticate")) {

let auth = new_response_headers.get("Www-Authenticate");

let re = new RegExp(auth_url, 'g');

new_response_headers.set("Www-Authenticate", response_headers.get("Www-Authenticate").replace(re, workers_url));

}

if (new_response_headers.get("Location")) {

return httpHandler(request, new_response_headers.get("Location"))

}

let response = new Response(original_text, {

status,

headers: new_response_headers

})

return response;

}

};

function httpHandler(req, pathname) {

const reqHdrRaw = req.headers

if (req.method === 'OPTIONS' &&

reqHdrRaw.has('access-control-request-headers')

) {

return new Response(null, PREFLIGHT_INIT)

}

let rawLen = ''

const reqHdrNew = new Headers(reqHdrRaw)

const refer = reqHdrNew.get('referer')

let urlStr = pathname

const urlObj = newUrl(urlStr)

const reqInit = {

method: req.method,

headers: reqHdrNew,

redirect: 'follow',

body: req.body

}

return proxy(urlObj, reqInit, rawLen)

}

async function proxy(urlObj, reqInit, rawLen) {

const res = await fetch(urlObj.href, reqInit)

const resHdrOld = res.headers

const resHdrNew = new Headers(resHdrOld)

if (rawLen) {

const newLen = resHdrOld.get('content-length') || ''

const badLen = (rawLen !== newLen)

if (badLen) {

return makeRes(res.body, 400, {

'--error': `bad len: ${newLen}, except: ${rawLen}`,

'access-control-expose-headers': '--error',

})

}

}

const status = res.status

resHdrNew.set('access-control-expose-headers', '*')

resHdrNew.set('access-control-allow-origin', '*')

resHdrNew.set('Cache-Control', 'max-age=1500')

resHdrNew.delete('content-security-policy')

resHdrNew.delete('content-security-policy-report-only')

resHdrNew.delete('clear-site-data')

return new Response(res.body, {

status,

headers: resHdrNew

})

}

async function ADD(envadd) {

var addtext = envadd.replace(/[ |"'\r\n]+/g, ',').replace(/,+/g, ',');

//console.log(addtext);

if (addtext.charAt(0) == ',') addtext = addtext.slice(1);

if (addtext.charAt(addtext.length -1) == ',') addtext = addtext.slice(0, addtext.length - 1);

const add = addtext.split(',');

//console.log(add);

return add ;

}

|